Was ist Zero Trust?

Die Zero Trust-Architektur bietet ein modernes Sicherheitsmodell, das auf drei Grundprinzipien basiert: Verifizieren, Minimieren und Überwachen. Jeder Benutzer, jede Anfrage und jeder Netzwerkverkehr werden überprüft, um autorisierten Zugriff sicherzustellen. Durch die Minderung der Angriffsfläche wird verhindert, dass Bedrohungen sich auf dem Netzwerk ausbreiten können. Darüber hinaus können laufende Aktivitäten proaktiv überwacht werden, um unautorisierte Aktionen zu entdecken und abzuwehren. Dieses Modell der Zero Trust-Architektur ermöglicht es Unternehmen, ihre Netzwerke und Daten vor Bedrohungen zu schützen und gleichzeitig zuverlässigen remote-Zugang für autorisierte Benutzer zu gewährleisten.

Auf die Sicherheit kommt es an: Überprüfen Sie ihre Druckumgebung!

Trellix Embedded Control ist eine Sicherheitssoftware, die darauf abzielt, eingebettete Systeme, wie z.B. Geldautomaten, medizinische Geräte und auch Xerox Systeme vor unautorisierten Änderungen und Angriffen zu schützen.

Erweiterte Sicherheit

Erweiterte Sicherheit ist eine Funktion von Trellix Embedded Control, die darauf abzielt, das System vor nicht autorisierten Änderungen und bösartigen Bedrohungen zu schützen, indem sie die Ausführung von nicht vertrauenswürdigen Anwendungen und Prozessen verhindert. Dies wird erreicht, indem die Integrität des Systems durch die Überprüfung digitaler Signaturen, Datei-Hashes und anderer Merkmale gewährleistet wird.

Integrity Control

Integrity Control ist eine weitere Funktion von Trellix Embedded Control, die sicherstellt, dass nur autorisierte und vertrauenswürdige Anwendungen und Prozesse auf dem System ausgeführt werden. Es nutzt eine Whitelist-Ansatz, um sicherzustellen, dass nur bekannte und erlaubte Anwendungen und Prozesse auf dem System ausgeführt werden.

Was ist der Unterschied?

Der Unterschied zwischen Erweiterter Sicherheit und Integrity Control besteht also darin, dass die erweiterte Sicherheit darauf abzielt, das System vor bösartigen Bedrohungen zu schützen, indem sie die Integrität des Systems überprüft und nicht vertrauenswürdige Anwendungen und Prozesse blockiert. Integrity Control hingegen geht noch einen Schritt weiter und stellt sicher, dass nur autorisierte und vertrauenswürdige Anwendungen und Prozesse mihilfe einer Whitlist auf dem System ausgeführt werden.

Böswillige Schadsoftware nimmt zu

Die Sicherheitssoftware verhindert nicht autorisierten Code oder Änderungen am System durch Malware, Würmer, Trojaner, Zero-Day-Angriffe und sogar gezielte Angriffe. Nur zugelassene Software darf ausgeführt werden, um Angriffe abzuwehren, für die es noch keine Gegenmaßnahme gibt.

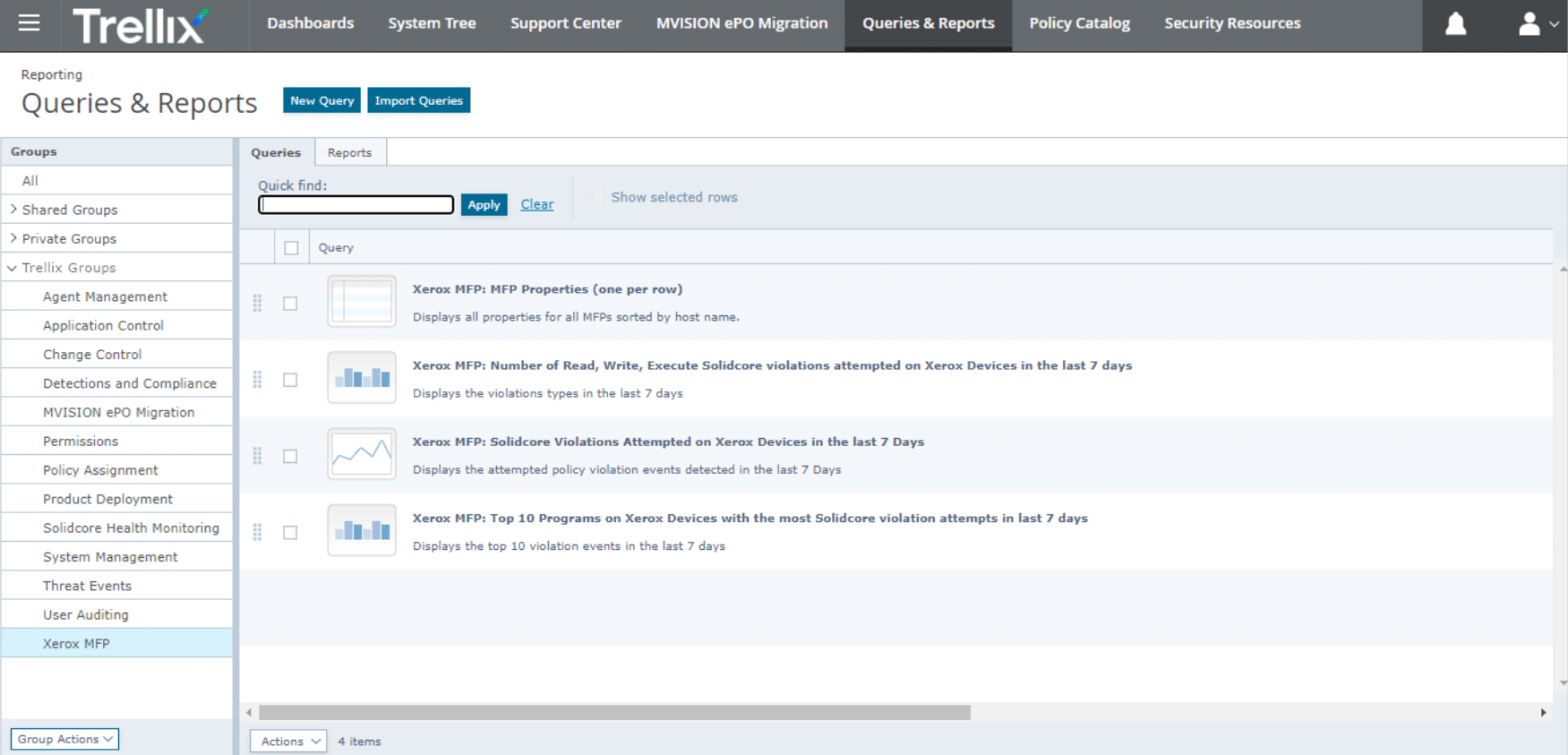

Weitreichende Druckumgebung? Der ePolicy Orchestrator (ePO)-Server

Der ePO-Server ermöglicht es IT-Administratoren, die Sicherheit von Computern und Netzwerken in einer einzigen, zentralen Konsole zu überwachen und zu verwalten. Es bietet eine umfassende Sicht auf die Sicherheitslage in Echtzeit und ermöglicht eine schnelle Reaktion auf Bedrohungen. Der ePO-Server ist in der Lage, Schwachstellen auf Endpoints zu erkennen, die die Sicherheit beeinträchtigen könnten, und bietet Möglichkeiten, diese zu beheben.

Neben der Verwaltung von Trellix-Sicherheitslösungen trumpft der ePO-Server mit weiteren Features auf: Er integriert nahtlos mit anderen Anbietern und bietet Tools zur Berichterstellung, Compliance-Management und Automatisierung von Workflows. Durch die zentrale Verwaltung von Sicherheitslösungen mit dem ePO-Server können Unternehmen ihre Effizienz steigern, Kosten senken und ihre IT-Sicherheit besser kontrollieren. Eine wahre Power-Lösung für alle, die ihre digitale Sicherheit auf ein neues Level heben wollen.

Fazit

Früher bekannt als McAfee Enterprise Business, ist Trellix ein zuverlässiger Partner von Xerox in Sachen Sicherheit der nächsten Generation. Gemeinsam bieten sie eine innovative Whitelisting/Allowlisting-Technologie, die sicherstellt, dass nur vertrauenswürdiger und ausführbarer Code auf geschützten Systemen ausgeführt wird. Diese Technologie gewährleistet, dass Ihre Geräte ausschließlich die von Ihnen bereitgestellten Dienste ausführen und verhindert gleichzeitig, dass ein Angreifer bösartigen Code installieren kann. Trellix Enhanced Security wird als Standardfunktion bei bestimmten Modellen vollständig installiert und aktiviert. Für die optionale Trellix-Integritätskontrolle ist keine Installation erforderlich, sondern die Aktivierung erfolgt über ein Lizenzschlüsselverfahren. Diese fortschrittliche Technologie wird nicht nur zum Schutz von Servern, sondern auch von Geldautomaten, Kassenterminals und eingebetteten Geräten wie Druckern und mobilen Geräten eingesetzt. Mit Trellix und Xerox sind Sie auf der sicheren Seite.

Adobe Stock Photos

Ransomware Malware Attack. Business Computer Hacked von Andrey Popov.